Microsoftが提供する暗号化技術BitLockerに関する深刻な脆弱性が再び注目されている。Chaos Communication Congressでの発表によれば、古くから知られる「bitpixie」(CVE-2023-21563)という脆弱性が、最新のWindows 11環境においても回避され得ることが明らかとなった。

物理アクセスとネットワーク接続を条件に、攻撃者が全ボリューム暗号化を突破し保護されたデータを取得する手法が公開され、法人向けPC群に依存する企業にとって新たなセキュリティ課題となっている。特に「Secure Boot」やTPM(トラステッド・プラットフォーム・モジュール)の仕組みを逆手に取った攻撃では、暗号化キーの抽出が可能となる。

この脆弱性は企業内のセキュリティ対策の見直しを求めており、BitLockerデフォルト設定が攻撃に対し無防備である点が浮き彫りになった。情報漏洩のリスクが増大する現状において、暗号化技術の運用と設定を再評価する必要性が急務である。

BitLocker脆弱性の詳細と攻撃手法の革新

BitLockerの脆弱性「bitpixie」(CVE-2023-21563)は、Microsoftが認識しながらも十分に対処できていない問題として浮上している。この脆弱性を利用すれば、暗号化技術の核心に触れ、保護されたデータにアクセスできる可能性がある。今回注目されているのは、ランバーツ氏による攻撃手法の公開である。

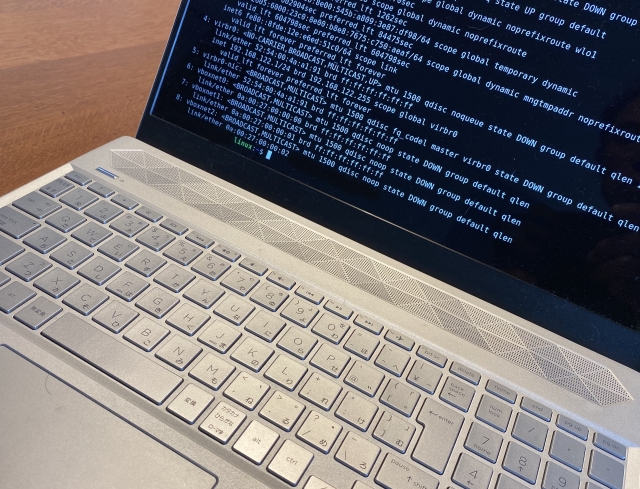

彼は物理的アクセスとネットワーク接続を組み合わせることで、Secure Bootを悪用し古いWindowsブートローダーを再利用する技術を披露した。この過程で、暗号化キーをメモリから抽出し、Linux OSを介してデータを復号することが可能であるとされる。

この攻撃手法は、企業が採用する大規模なPC環境において特に危険である。Windows 11の標準構成では、BitLockerがデフォルトで有効化される一方で、Secure BootやTPMといったセキュリティ技術が逆手に取られる状況がある。

こうした攻撃手法が一般的に広がれば、企業の情報漏洩リスクが一気に高まることは避けられない。事実、ランバーツ氏の発表は、特に法人セクターにおけるセキュリティ対策の不備を浮き彫りにしている。

データ保護における過信が生むリスクと構成管理の重要性

現代の暗号化技術は高度なアルゴリズムを採用しており、理論的には突破不可能であると広く信じられている。しかし、この過信こそがリスクの温床となっている。BitLockerの脆弱性に対する対応が不十分であることは、データ保護を完全にシステムに依存するリスクを浮き彫りにしている。

特に「デバイス暗号化」モードの設定では、追加のパスワード入力が不要なため、ユーザーアカウントが簡単に利用される危険性がある。企業がデータを保護するには、暗号化技術そのものだけでなく、その運用管理にも目を向ける必要がある。

たとえば、物理的アクセスを制限するセキュリティポリシーや、リモート接続を厳格に制御する仕組みが重要である。また、BitLockerの標準設定を見直し、追加の認証層を設けることが推奨される。データ保護は単なる技術の問題ではなく、適切な構成と監視が不可欠である。

セキュリティの再評価を迫る時代の潮流

Chaos Communication Congressで示された脆弱性は、暗号化技術が進化を続ける中で、依然として脆弱性が残る現実を象徴している。特に、BitLockerを含む暗号化技術は、完全無欠な防御策ではなく、運用と構成によってその効果が大きく左右される。

この事実を踏まえ、企業は既存のセキュリティポリシーを全面的に見直すべきである。Microsoftが公式に認識している問題でありながら、現時点で効果的な対応が取られていない点も注目すべきである。これは暗号化技術に依存するだけでなく、物理的なデバイス管理やセキュリティ教育の強化が求められていることを示唆する。

セキュリティは単に技術革新の問題ではなく、組織全体で共有されるべき文化である。この潮流に迅速に適応できる企業だけが、デジタル時代における真の競争力を保つことができるだろう。